Potensi Bahayanya SQL Injection, Ini 4 Contohnya!

SQL Injection adalah jenis serangan keamanan yang memungkinkan penyerang untuk menyisipkan atau mengubah kode SQL berbahaya ke dalam query yang dijalankan oleh aplikasi. Teknik ini memanfaatkan celah keamanan dalam aplikasi yang berinteraksi dengan basis data, di mana input pengguna tidak divalidasi atau disanitasi dengan benar. Akibatnya, penyerang dapat mengeksploitasi celah ini untuk menjalankan perintah SQL yang tidak sah, yang dapat menyebabkan berbagai dampak merugikan.

Dampak dari SQL Injection bisa sangat serius. Penyerang dapat mencuri informasi sensitif seperti data pribadi pengguna, informasi keuangan, dan data rahasia perusahaan. Selain itu, mereka dapat memodifikasi atau menghapus data penting, yang dapat mengganggu operasi bisnis dan menyebabkan kerugian finansial. Dalam beberapa kasus, SQL Injection bahkan dapat memungkinkan penyerang untuk mendapatkan kontrol penuh atas server basis data, yang dapat digunakan untuk melakukan serangan lebih lanjut dan eskalasi privilese.

Dalam artikel ini, kita akan membahas empat contoh SQL Injection yang umum serta bagaimana cara mencegahnya.

1. Classic SQL Injection

Classic SQL Injection adalah serangan yang paling dasar dan sering terjadi ketika aplikasi tidak memvalidasi input dari pengguna dengan benar.

Contoh:

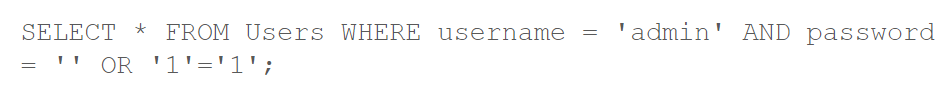

Misalkan aplikasi web memiliki form login dengan query SQL berikut:

Jika aplikasi tidak memvalidasi input pengguna, penyerang dapat memasukkan ' OR '1'='1 sebagai password:

Query ini akan selalu bernilai benar dan memberikan akses tanpa otentikasi yang valid.

Pencegahan:

Gunakan prepared statements dan parameterized queries.

Validasi dan sanitasi input dari pengguna.

Baca juga : Bootcamp Data Analyst with SQL and Python

2. Blind SQL Injection

Blind SQL Injection terjadi ketika aplikasi tidak menampilkan hasil query langsung, tetapi penyerang masih dapat menyimpulkan informasi berdasarkan respons aplikasi.

Contoh:

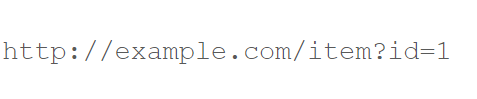

Misalkan ada URL seperti ini:

Penyerang dapat mencoba: ![]()

Dan ![]()

Jika respons aplikasi berbeda, penyerang dapat menyimpulkan bahwa query dapat dipengaruhi.

Pencegahan:

Sama seperti Classic SQL Injection, gunakan prepared statements dan parameterized queries.

Batasi informasi yang diungkapkan dalam pesan kesalahan.

3. Union-based SQL Injection

Union-based SQL Injection memungkinkan penyerang untuk mendapatkan hasil dari query lain dengan menggunakan klausa UNION.

Contoh:

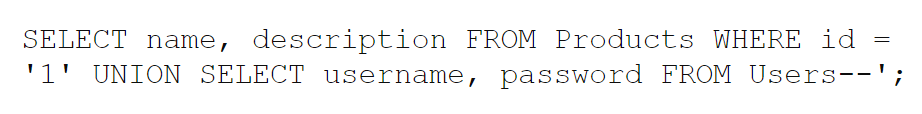

Misalkan query asli adalah:

Penyerang dapat memasukkan ' UNION SELECT username, password FROM Users--:

Ini akan menggabungkan hasil dari tabel Users dengan hasil asli.

Pencegahan:

Gunakan prepared statements dan parameterized queries.

Validasi input pengguna dan batasi penggunaan kata kunci SQL seperti UNION.

4. Error-based SQL Injection

Error-based SQL Injection memanfaatkan pesan kesalahan dari database untuk mendapatkan informasi tentang struktur database.

Contoh:

Jika penyerang memasukkan input yang menyebabkan kesalahan:

Jika database mengembalikan pesan kesalahan, penyerang dapat mendapatkan informasi tentang tabel dan kolom dalam database.

Pencegahan:

Gunakan prepared statements dan parameterized queries.

Konfigurasi server untuk tidak mengungkapkan pesan kesalahan yang detail.

Baca juga : Catat! Ini 3 Keuntungan Belajar SQL dalam Mengolah Data

Dengan memahami berbagai jenis SQL Injection dan menerapkan langkah-langkah pencegahan yang tepat, kita dapat melindungi aplikasi dan data dari serangan berbahaya ini. SQL Injection bukan hanya masalah teknis, tetapi juga isu strategis dalam manajemen keamanan informasi.

Kesadaran dan pengetahuan tentang ancaman ini sangat penting bagi setiap organisasi yang menggunakan basis data dalam operasinya, karena pencegahan yang efektif membutuhkan kerjasama antara pengembang, administrator basis data, dan profesional keamanan

Yuk belajar query SQL langsung dengan modul dari DQLab! DQLab adalah platform edukasi pertama yang mengintegrasi fitur ChatGPT yang memudahkan beginner untuk mengakses informasi mengenai data science secara lebih mendalam. DQLab juga menggunakan metode HERO yaitu Hands-On, Experiential Learning & Outcome-based, yang dirancang ramah untuk pemula. Jadi sangat cocok untuk kamu yang belum mengenal data science sama sekali, atau ikuti Bootcamp Data Analyst with SQL and Python.

Penulis: Galuh Nurvinda K