Preventif SQL Injection di Pengembangan Aplikasi Web

SQL Injection adalah salah satu serangan keamanan paling umum yang mengancam aplikasi web saat ini. Berkembangnya teknologi diikuti dengan berkembangnya tindak kejahatan. Saat ini, data menjadi salah satu hal yang diincar oleh para penjahat mengingat data adalah hal yang berharga dalam sebuah perusahaan. Kebocoran atau bahkan kehilangan data tertentu akan berdampak fatal terhadap keberlangsungan perusahaan.

Serangan SQL Injection ini memungkinkan penyerang untuk menyisipkan dan mengeksekusi perintah SQL berbahaya di dalam query yang akan dieksekusi oleh database. Ada beberapa langkah yang bisa dilakukan oleh pengembang untuk melindungi aplikasi web dari serangan ini.

Dalam artikel ini, kita akan membahas beberapa langkah yang bisa dilakukan guna mencegah terjadinya serangan SQL Injection. Simak pembahasannya, yuk!

1. Penggunaan Parameterized Queries atau Prepared Statements

Salah satu cara terbaik untuk mencegah SQL Injection adalah dengan menggunakan parameterized queries atau prepared statements. Dengan memanfaatkan metode ini, pengembang dapat dimudahkan untuk memisahkan kode SQL dari data pengguna dengan menggunakannya sebagai parameter dalam query.

Begitu query dieksekusi, data pengguna akan dianggap sebagai nilai parameter dan tidak diinterpretasikan sebagai bagian dari perintah SQL. Dengan begitu, metode ini dapat menghalangi kemungkinan penyisipan kode SQL berbahaya oleh penyerang secara efektif.

Contoh penggunaan parameterized queries dalam PHP menggunakan PDO (PHP Data Objects):

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username AND password = :password");

$stmt->execute(['username' => $username, 'password' => $password]);

Pada contoh query di atas, `:username` dan `:password` adalah placeholder yang dapat diganti dengan nilai yang diberikan saat query dieksekusi. Penggunaan prepared statements seperti ini bertujuan untuk melindungi aplikasi dari SQL Injection dengan cara yang efektif.

Baca juga : Saatnya Belajar SQL, Kenali Rekomendasi Query SQL Bagi Pemula

2. Validasi Input Pengguna

Cara pencegahan SQL Injection lainnya adalah dengan melakukan validasi input pengguna. Dengan melakukan cara ini, pengembang dapat memastikan bahwa data yang dimasukkan oleh pengguna telah sesuai dengan format yang diharapkan dan tidak mengandung karakter yang berpotensi berbahaya. Validasi input harus dilakukan di dua sisi, baik di sisi klien (pada formulir input) maupun di sisi server sebelum data digunakan dalam kueri SQL.

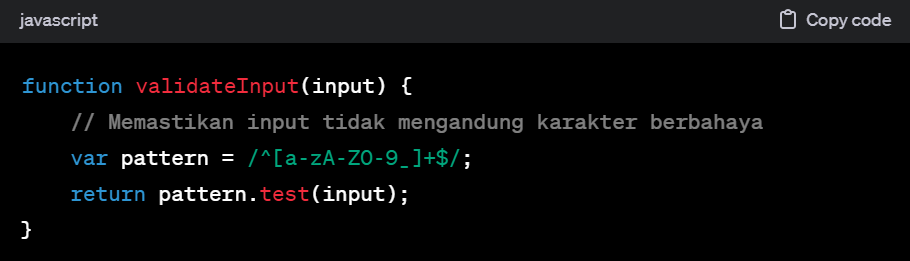

Contoh validasi input pada sisi server menggunakan bahasa pemrograman JavaScript:

Dari contoh query ini, kita menggunakan regular expression untuk memastikan bahwa input hanya mengandung huruf, angka, dan garis bawah.

3. Penggunaan Escaping

Penggunaan escaping bisa menjadi langkah tambahan untuk mencegah terjadinya SQL Injection. Escaping adalah proses mengubah karakter berbahaya menjadi karakter yang aman sebelum digunakan dalam query SQL. Meskipun penggunaan parameterized queries atau prepared statements biasanya lebih disarankan, namun escaping bisa menjadi pilihan langkah tambahan yang dapat diambil untuk meningkatkan keamanan aplikasi web.

Contoh penggunaan escaping dalam PHP:

$username = mysqli_real_escape_string($connection, $username);

$password = mysqli_real_escape_string($connection, $password);

$query = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($connection, $query);

Dalam contoh di atas, `mysqli_real_escape_string` digunakan untuk menghindari masalah dengan karakter yang berpotensi berbahaya dalam input pengguna.

4. Penerapan Prinsip Kekurangan Privilege

Prinsip kekurangan privilege adalah konsep yang menyatakan bahwa pengguna atau aplikasi hanya diberikan hak akses sesuai dengan keperluan untuk menjalankan tugas tertentu. Dalam konteks SQL Injection, hal ini berarti memberikan hak akses yang sangat minimal untuk pengguna aplikasi web ke database.

Jika aplikasi web hanya memerlukan akses baca ke database, maka penggunaan koneksi database dengan hak akses baca saja yang boleh diberikan. Dengan begitu, pengembang bisa membatasi potensi kerusakan akibat serangan SQL Injection.

Baca juga : Bootcamp Data Analyst with SQL and Python

Mencegah SQL Injection merupakan prioritas utama dalam pengembangan aplikasi web yang aman. Penting untuk diingat bahwa mencegah SQL Injection adalah tanggung jawab bersama antara pengembang aplikasi web, administrator database, serta pengelola keamanan informasi. Sebelum mulai mempelajari hal rumit seperti SQL Injection, kamu mungkin bisa mulai dari belajar SQL terlebih dahulu.

Gak perlu bingung harus belajar SQL dimana karena DQLab juga menyediakan modul SQL yang sangat cocok bagi pemula. DQLab merupakan platform belajar online yang berfokus pada pengenalan Data Science & Artificial Intelligence (AI) dengan menggunakan bahasa pemrograman populer, serta platform edukasi pertama yang mengintegrasi fitur Chat GPT. Selain itu DQLab juga menggunakan metode HERO yaitu Hands-On, Experiential Learning & Outcome-based, yang dirancang ramah untuk pemula.

Selain itu, Bootcamp Data Analyst with SQL and Python juga termasuk kelas yang direkomendasikan bagi pemula yang ingin melakukan pembelajaran data untuk menjadi seorang Data Analyst. Tentunya nanti kita akan dihadapkan dengan study case yang bisa menambah portfolio data.

Untuk mendapatkan pengalaman belajar menarik, buruan sign up di DQLab. Daftar sekarang dan kejar impianmu untuk menjadi Data Analyst!

Penulis : Gifa Delyani Nursyafitri

Postingan Terkait

Menangkan Kompetisi Bisnis dengan Machine Learning

Mulai Karier

sebagai Praktisi

Data Bersama

DQLab

Daftar sekarang dan ambil langkah

pertamamu untuk mengenal

Data Science.

Daftar Gratis & Mulai Belajar

Mulai perjalanan karier datamu bersama DQLab

Sudah punya akun? Kamu bisa Sign in disini