Second-Order SQL Injection yang Perlu Diwaspadai

SQL Injection merupakan ancaman yang perlu diwaspadai dalam dunia keamanan website. SQL Injection ditengarai sebagai celah bagi hacker untuk mengakses, mengubah, atau bahkan menghapus data dalam basis data yang mendasari. Metode ini umumnya dieksploitasi melalui formulir input atau parameter URL di situs web, dimana penyerang menyisipkan perintah SQL yang tidak sah.

Melalui celah ini, penyerang dapat memanipulasi query SQL yang dieksekusi oleh server basis data sehingga menjadi kesempatan hacker untuk mengakses data yang tidak sepatutnya dilakukan.

Salah satu jenis SQL Injection yang kurang familiar namun dampaknya bisa berbahaya adalah Second-Order SQL Injection. Second-Order SQL Injection, penyerang tidak langsung menyisipkan perintah SQL berbahaya pada formulir atau parameter input. Sebaliknya, penyerang memanfaatkan celah pada aplikasi yang menyimpan input pengguna yang tidak aman untuk digunakan di masa depan.

Penyerang dapat menyisipkan perintah SQL berbahaya pada input yang disimpan, dan ketika data tersebut digunakan dalam kueri SQL di masa mendatang, serangan Second-Order SQL Injection dapat berhasil. Kali ini, DQLab akan membahas tentang Second-Order SQL Injection yang biasanya terjadi sebagai ancaman database. Simak penjelasannya yuk!

1. Apa itu Second-Order SQL Injection

Second-Order SQL Injection merupakan varian dari serangan SQL Injection di mana payload jahat disisipkan ke dalam aplikasi pada satu titik. Namun, peristiwa ini dampaknya terjadi pada waktu yang berbeda atau dalam konteks yang berbeda. Perbedaan kunci antara Second-Order SQL Injection dengan jenis SQL Injection lainnya adalah jarak waktu antara penyisipan payload dan eksekusi perintah SQL berbahaya.

Serangan Second-Order SQL Injection dapat sulit dideteksi karena dampaknya tidak langsung terlihat pada saat input diterima. Pengembang perlu berhati-hati dalam mengelola data yang diambil dari basis data dan memastikan bahwa setiap penggunaan kembali data tersebut dilakukan dengan aman. Implementasi parameterized queries atau prepared statements, bersama dengan validasi data yang ketat, dapat membantu melindungi aplikasi dari jenis serangan ini. Selain itu, pemindaian keamanan secara teratur dan pemantauan aktivitas tidak sah dapat membantu mendeteksi potensi ancaman Second-Order SQL Injection.

Baca juga : Bootcamp Data Analyst with SQL and Python

2. Bagaimana Serangan Second-Order SQL Injection terjadi

Second-Order SQL Injection terjadi ketika suatu aplikasi secara tidak benar mengelola data yang telah diambil dari basis data sebelumnya, dan kemudian menggunakan data tersebut tanpa memvalidasi atau membersihkannya secara memadai. Skenario umum melibatkan aplikasi yang menyimpan input pengguna dalam basis data tanpa melibatkan tindakan keamanan yang memadai.

Berikut adalah langkah-langkah umum yang terjadi dalam Second-Order SQL Injection:

Input Pengguna Disimpan dalam Basis Data:

Aplikasi menerima input pengguna, seperti formulir atau parameter URL, dan menyimpannya dalam basis data tanpa melakukan validasi atau membersihkan input tersebut.

Data yang Dimanipulasi:

Kemudian, aplikasi menggunakan data yang telah dimasukkan pengguna untuk membuat query SQL. Data ini mungkin diambil dari basis data dan dimanipulasi sebelumnya tanpa tindakan keamanan yang memadai.

Eksekusi Query yang Rentan:

Query SQL yang melibatkan data yang telah dimanipulasi sebelumnya dieksekusi, dan inilah tempat potensi Second-Order SQL Injection terjadi. Jika data tersebut tidak diverifikasi dengan baik, penyerang dapat menyisipkan perintah SQL berbahaya.

Serangan Dilakukan di Poin Eksekusi:

Perintah SQL berbahaya yang telah disisipkan oleh penyerang dieksekusi pada tahap ini, memanipulasi atau merusak data yang digunakan dalam operasi selanjutnya.

3. Contoh Kasus Second-Order SQL Injection

Agar lebih jelas gambarannya, berikut disajikan contoh kasus dari Second-Order SQL Injection.

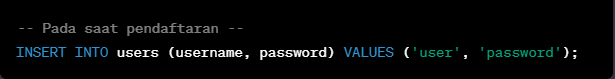

Pada saat pendaftaran, aplikasi menyimpan data pengguna sebagai berikut:

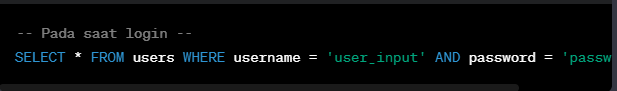

Namun, ketika pengguna mencoba untuk login, aplikasi mengeksekusi perintah SQL seperti berikut:

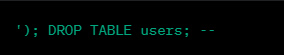

Sekarang, jika pada tahap pendaftaran seorang penyerang menyisipkan payload jahat, contohnya:

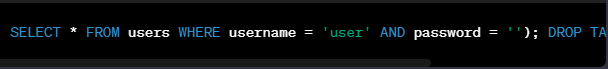

Data ini kemudian disimpan dan dianggap sebagai data pengguna yang sah. Namun, dampak sebenarnya dari serangan ini terjadi saat perintah login dieksekusi. Perintah SQL untuk login menjadi:

Dengan demikian, penyerang dapat berhasil menghapus tabel pengguna dengan menyisipkan payload yang dieksekusi di waktu yang berbeda.

4. Strategi Penanganan Second-Order SQL Injection

Dalam meminimalisir dampak second-order pada SQL Injection, penting bagi seorang database administrator untuk menerapkan strategi berikut. Pertama, pastikan semua input pengguna divalidasi dan dibersihkan dengan benar sebelum disimpan atau digunakan dalam perintah SQL. Kedua, gunakan parameterized queries atau prepared statements untuk menghindari penggabungan manual input pengguna ke dalam perintah SQL.

Hal ini dapat mencegah eksekusi payload yang tidak diinginkan. Ketiga, selalu melakukan audit dan pemantauan aplikasi secara rutin sehingga dapat mengenali deteksi serangan SQL Injection dan mengambil langkah preventif sebelum dampak yang lebih besar terjadi.

Baca juga : Catat! Ini 3 Keuntungan Belajar SQL dalam Mengolah Data

Jadi, sudah tahu kan poin penting dari adanya serangan second-order SQL Injection ini? Terus darimana kita belajar tentang hal tersebut? Darimana belajar SQL yang sesuai dengan kebutuhan tersebut? DQLab adalah jawabannya. Modul ajarnya lengkap dan bervariasi.

Dilengkapi studi kasus yang membantu kalian belajar memecahkan masalah dari berbagai kasus. Bahkan diintegrasikan dengan ChatGPT. Manfaatnya apa?

Membantu kalian menjelaskan lebih detail code yang sedang dipelajari

Membantu menemukan code yang salah atau tidak sesuai

Memberikan solusi atas problem yang dihadapi pada code

Membantu kalian belajar kapanpun dan dimanapun

Selain itu, DQLab juga menggunakan metode HERO yaitu Hands-On, Experiential Learning & Outcome-based, yang dirancang ramah untuk pemula. Tunggu apa lagi, segera Sign Up dan perkuat kemampuan SQL kalian untuk melindungi database dengan ikuti Bootcamp Data Analyst with SQL and Python!

Penulis: Reyvan Maulid

Postingan Terkait

Menangkan Kompetisi Bisnis dengan Machine Learning

Mulai Karier

sebagai Praktisi

Data Bersama

DQLab

Daftar sekarang dan ambil langkah

pertamamu untuk mengenal

Data Science.

Daftar Gratis & Mulai Belajar

Mulai perjalanan karier datamu bersama DQLab

Sudah punya akun? Kamu bisa Sign in disini